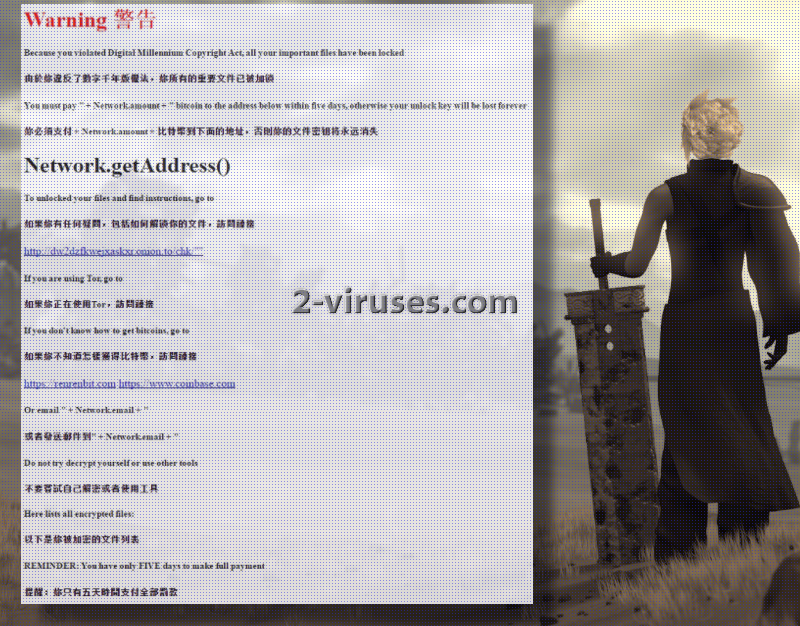

CloudSword is een naam die refereert naar een nieuwe ransomware infectie. Veel ransomware ontwerpers proberen om iets origineel in hun projecten te verwerken, en zeer vaak hebben zulke dreigingen de naam van bekende Tv-shows, andere ontlenen hun naam aan de Griekse mythologie of aan stripverhalen. Deze keer is het CloudSword, wat gebaseerd is op Final Fantasy, een science fiction en fantasie media franchise. CloudSword is een wapen dat gezien wordt doorheen de serie. Hoewel dit een onbeduidend detail is, zien beveiligingsexperten het niet door de vingers. In feite, om deze hypothesis verder te ondersteunen, kunnen we ook vermelden dat het Chinees omvat zit in de losgeldbrief, genaamd Warning 警告.html. In dit document, worden slachtoffers ervan beschuldigt de Digital Millennium Copyright Act te hebben geschonden. Daarom werden alle belangrijke bestanden versleuteld. De melding vraagt mensen ook om naar de Dw2dzfkwejxaskxr.onion.to/chk/ website te gaan om verdere instructies te vinden, maar deze is enkel toegankelijk via de TOR-browser servers. Men denkt dat het CloudSword virus gebaseerd is op het HiddenTear open-source project, wat betekent dat het waarschijnlijk een AES-code gebruikt voor het versleutelen. Aangezien de ransomware instructies in het Chinees en Engels bevat, kan aangenomen worden dat het zich richt op mensen van verschillende plaatsen.

De CloudSword ransomware en zijn strategie op het slagveld

De CloudSword ransomware is geen volledig afgewerkt voorbeeld. Beveiligingsonderzoekers stellen dat dit virus nog moet worden afgewerkt. Daarom kan het zijn dat we nieuwe varianten zullen tegenkomen in de toekomst. Voor nu focussen we ons op het huidige voorbeeld. Het is nog niet geweten of dit staaltje nieuwe extensies toevoegt aan de versleutelde data, maar het laat wel een losgeldbrief na voor je. De hackers, verantwoordelijk voor deze ransomware variant, geven je maar 5 dagen om de betaling uit te voeren. Als dit niet gebeurt, krijg je volgens het bericht geen decoderingssleutel. Het CloudSword virus wordt bijgewerkt en verbeterd op dit moment. Grappig feit is: het virus bevat een zin in het Latijn (Ab honesto virum bonum nihil deterret). In het Nederlands wordt dit: niets weerhoudt een goed man te doen wat eerbaar is. Het is niet duidelijk welke actie bedoeld wordt met eerbaar: het feit dat de hackers een ransomware virus maakten, of het feit dat het slachtoffer het moet opgeven en betalen. Wat het ook zij het lijkt te werken, we moeten je eraan herinneren dat je de hackers niet zou mogen contacteren of betalen.

Dit staaltje uit de ransomware categorie verbergt zijn echte identiteit en probeert je te misleiden door zich voor te doen als elk ander proces. Desalniettemin, als je merkt dat couldsword.exe actief is, moet je snel een volledige systeemscan uitvoeren en het uitschakelen. Controleer of je bestanden niet werden gecorrumpeerd of versleuteld. Als een ransomware virus erin slaagt data te versleutelen, maakt dit alles ingewikkelder. Het virus kan zich echter verbergen onder een proces met een willekeurige naam: het kan een restant zijn van een update of een ander onopgemerkt uitvoeringsbestand.

Bestanden herstellen die geruïneerd werden door de CloudSword ransomware

Helaas kunnen we je niet voorzien van een nieuwe decoder voor deze ransomware variant. Je kan echter verschillende opties proberen om je data terug tot leven te wekken. Je kan nagaan of dit virus de Shadow Volume Copies verwijderde. Als de ransomware hier geen commando voor uitvoert, dan zal je in staat zijn om je bestanden te herstellen. Daarnaast kan je ook de reeds bestaande bestand -recovery tools proberen. Scroll naar beneden om te weten te komen welke tools we aanbevelen. Toekomstgericht, zou je de bestanden moeten opslaan op back-up media om ze veilig te houden. Als een ransomware virus je veilige haven binnendringt, zal je dit kunnen herstellen na het verwijderen van de ransomware door je bestanden op te halen van op een andere locatie.

Tactieken die de CloudSword ransomware gebruikt om je apparaat binnen te dringen

Het CloudSword virus focust zich waarschijnlijk op Chinees en Engels sprekende mensen. Dit betekent dat veel mensen potentiele slachtoffers worden. De exacte distributiemethode van deze variant werd nog niet bepaald, maar we veronderstellen dat het spam mail is. Als je een bizarre mail ontvangt, moet je begrijpen dat dit spam kan zijn.

Als je geïnfecteerd wordt met de CloudSword ransomware, zou je niet mogen twijfelen en betrouwbare beveiliging specialisten contacteren. Als je dit doet zullen zij je informeren over de mogelijke oplossingen om deze variant te verwijderen en je bestanden te herstellen. Voor je de infectie verwijdert, moet je zorgen dat je een kopie hebt van al je versleutelde data. Het is mogelijk dat tijdens het verwijderen van het CloudSword virus, ook de data die het ruïneerde verwijderd wordt. Probeer Spyhunter of Malwarebytes om deze infectie automatisch te verwijderen. De volgende secties geven alternatieve opties voor het decoderen en verwijderen.

Cloudsword Ransomware snelkoppelingen

- De CloudSword ransomware en zijn strategie op het slagveld

- Bestanden herstellen die geruïneerd werden door de CloudSword ransomware

- Tactieken die de CloudSword ransomware gebruikt om je apparaat binnen te dringen

- Automatische tools Malware verwijderen

- Hoe CloudSword ransomware verwijderen via het Systeemherstel?

- 1. Herstart je computer in Veilige Modus met Opdracht Prompt

- 2. Complete verwijdering van CloudSword ransomware

- 3. Herstel door CloudSword ransomware aangetaste bestanden met “Shadow Volume Copies”

Automatische tools Malware verwijderen

(Win)

Opmerking: Spyhunter proef levert detectie van parasieten zoals Cloudsword Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Opmerking: Combo Cleaner proef levert detectie van parasieten zoals Cloudsword Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar,

Hoe CloudSword ransomware verwijderen via het Systeemherstel?

1. Herstart je computer in Veilige Modus met Opdracht Prompt

voor Windows 7 / Vista/ XP

- Start → Afsluiten → Herstarten → OK.

- Druk herhaaldelijk op de F8 toets tot het Geavanceerde Boot Opties venster verschijnt.

- Kies Veilige Modus met Opdracht Prompt.

voor Windows 8 / 10

- Druk op Aan/Uit op Windows aanmeldscherm. Druk dan op de Shift toets en hou hem ingedrukt en klik op Herstarten.

- Kies probleemoplossing → Geavanceerde Opties → Opstart instellingen en klik op herstarten.

- Terwijl het laadt, selecteer Veilige Modus met Opdracht Prompt inschakelen uit de lijst van Opstart Instellingen.

Systeembestanden en instellingen herstellen.

- Als de Opdracht Prompt modus laadt, geef je cd herstel in en druk op Enter.

- Geef dan rstrui.exe in en druk opnieuw op Enter.

- Klik op “Volgende” in het venster dat verscheen.

- Selecteer één van de Herstelpunten die beschikbaar zijn voor dat CloudSword ransomware je systeem geïnfiltreerd heeft en klik dan op “Volgende”.

- Om het Systeemherstel te starten klik je op “Ja”.

2. Complete verwijdering van CloudSword ransomware

Na het herstellen van je systeem, is het aangeraden om je computer te scannen met een anti-malware programma, zoals Spyhunter en verwijder alle kwaadaardige bestanden die gerelateerd zijn aan CloudSword ransomware.

3. Herstel door CloudSword ransomware aangetaste bestanden met “Shadow Volume Copies”

Als je de Systeemherstelfunctie niet gebruikt, kan shadow copy momentopnamen gebruiken. Deze bewaren kopieën van je bestanden op het tijdstip dat de systeemherstel momentopname aangemaakt werd. Meestal probeert CloudSword ransomware om alle Shadow Volume Copies te verwijderen, dus het kan zijn dat deze methode niet op alle computers werkt.

Shadow Volume Copies zijn enkel beschikbaar voor Windows XP Service Pack 2, Windows Vista, Windows 7, en Windows 8. Er zijn twee manieren om je bestanden te herstellen via Shadow Volume Copy. JE kan dit doen via ‘native Windows Previous Versions’ of via Shadow Explorer.

a) Native Windows Previous VersionsRechtermuisklik op een gecodeerd bestand en selecteer Eigenschappen>Vorige versies tab. Nu zal je alle beschikbare kopieën van dat specifiek bestand en het tijdstip wanneer het opgeslagen werd in een Shadow Volume Copy. Kies de versie van het bestand dat je wil herstellen en klik op Copy als je het in dezelfde map als die van jou wil bewaren, of Herstellen als je het bestaande, gecodeerde bestand wilt. Als je eerst de inhoud van het bestand wilt zien, klik dan gewoon op openen.

Het is een gratis programma dat je online kan vinden. Je kan ofwel de volledige of de draagbare versie van Shadow Explorer downloaden. Open het programma. Selecteer in de linker bovenhoek de schijf waar het bestand waar je naar opzoek bent bewaard werd. Je zal alle mappen op die schijf te zien krijgen. Om een volledige map op te halen, rechtermusiklik er op en selecteer “Exporten”. Kies dan de locatie waar je het wilt bewaren.

Opmerking: In veel gevallen is het onmogelijk om de bestanden die aangetast werden door moderne ransomware te herstellen. Daarom raad ik aan om een degelijke cloud back-up software te gebruiken uit voorzorg. We raden je aan om Carbonite, BackBlaze, CrashPlan of Mozy Home eens te bekijken.