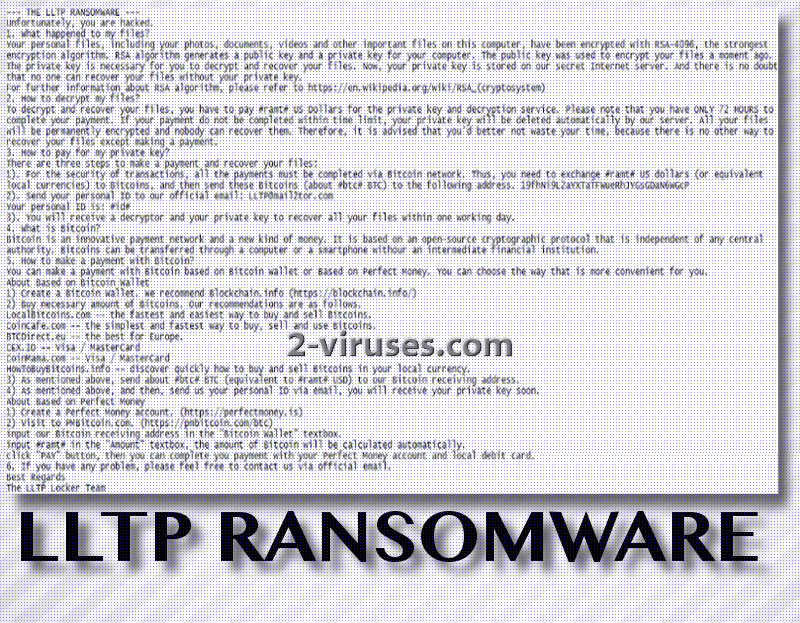

Het LLTP (Locker) crypto-virus wordt geclassificeerd tussen de ransomware die een combinatie gebruiken van codes om het versleutelingsproces wat ingewikkelder te maken. Eerst wordt een AES-algoritme gebruikt om de data te vernietigen met de openbare coderingssleutel, terwijl de private sleutel versleuteld wordt met een RSA-code. Nadat deze processen werden voltooid is je data onbruikbaar. In de losgeldbrief, verwijzen de hackers naar zichzelf als het LLTP Locker Team en vragen dat alle betalingen gebeuren via het anonieme systeem: bitcoin. Het [email protected] e-mailadres is hetgeen naar waar slachtoffers kunnen mailen als ze moeilijkheden hebben me het verzenden van de vereiste betaling. Het zal ook nodig zijn om deze mail te contacteren nadat het losgeld succesvol werd verstuurd aan de 19fhNi9L2aYXTaTFWueRhJYGsGDaN6WGcP bitcoin portefeuille. Je krijgt 72 uur de tijd om te beslissen het betalen van het losgeld de moeite loont. Hoewel hackers beweren om permanent de private sleutel te verwijderen nadat de tijd verstreken is, vinden wij nog steeds dat je niet mag betalen.

Procedures die de LLTP ransomware opstart

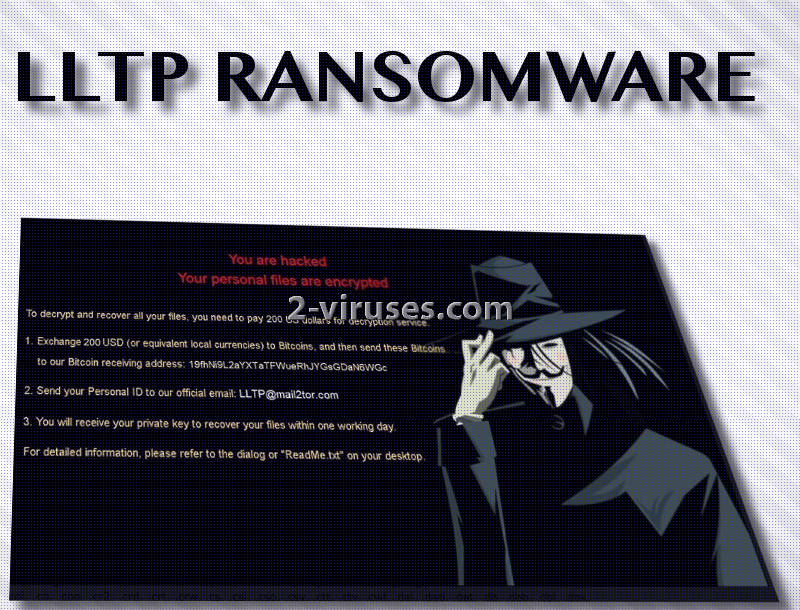

Het LLTP crypto-virus lijkt een paar dingen gemeenschappelijk te hebben met de TrumpLocker en VenusLocker infecties. Gun scherm vergrendeling vertoond dezelfde afbeelding met een cartoon versie van een donkere schaduw, die he iconische anonymous masker draagt. Het lijkt er ook op dat deze ransomware niet beïnvloed wordt door het feit dat er geen internetverbinding is op het geïnfecteerde apparaat.

Bestand versleuteling kan ook geïnitieerd worden in een offline modus. Het Moniestealer.co.nf domein blijkt hetgeen te zijn waarvoor het LLTP virus geprogrammeerd werd om te contacteren en van bepaalde details over het slachtoffer te voorzien. Als antwoord zullen de hackers niet aarzelen om een openbare sleutel voor het coderen te versturen. Opdat dit scenario zich echter zou voltrekken, moet je apparaat verbonden zijn met het internet. Indien niet, slaagt de LLTP ransomware er toch in om de versleuteling op te starten.

De ransomware zal nieuwe mappen en sub-mappen aanmaken om kwaadaardige uitvoeringsbestanden op te slaan en alle gecodeerde data te bewaren in een locatie genaamd ‘kluis’. Het genereert ook een RAR-archief maar het doel van dit bestand is nog niet bepaald. Tijdens zijn werking, zal het LLTP virus een commando opstarten om alle Shadow Volume Copies te deleten omdat deze eigenschap mensen kan helpen hun bestanden gratis te herstellen. De losgeldbrieven zijn ReadMe.txt en LEAME.txt genaamd.

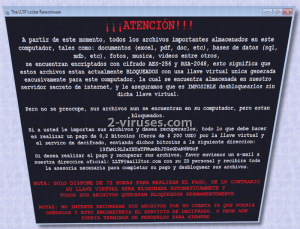

Er is ook een Spaanse versie van de losgeldbrief, wat betekent dat men niet enkel probeert om Engels sprekende gebruikers te infecteren. De versleutelde data krijgt een lange, unieke extensie: .ENCRYPTED_BY_LLTP. Dit staat achter een aantal van bestanden, wat betekent dat het geen problemen heeft met het vinden van uitvoeringsbestanden om te coderen met AES-256.

Hoe kan ik mijn bestanden herstellen? De LLTP ransomware vernietigde ze

Als je ons deze vraag stelt, hebben we geen goed nieuws voor je. Versleuteling is nog vaag, maar we hopen dat je niet verleid zal worden tot het betalen van het losgeld dat de hackers vragen. Waarschijnlijk zullen ze ongeveer 0,2 Bitcoins eisen, wat ongeveer 203,66 US-dollars is. Denk eraan dat er reeds een aantal decodering tools zijn. Je kan proberen om met deze je bestanden te herstellen: het kan zijn dat ze werken. Aangezien de LLTP ransomware er echter mee dreigt om de bestanden permanent te vernietigen, moet je al de gecodeerde data op een veilige plaats bewaren (USB-flash drive of iets anders). Daarna verwijder je de infectie. Dit kan je automatisch of handmatig doen. Spyhunter of Hitman zullen je helpen bij een handmatige verwijdering. Voor mogelijke decodering opties, moet je dit artikel volledig lezen.

Distributie van de LLTP ransomware

Hackers verspreiden de LLTP ransomware op een paar manieren. Eerst, zullen ze spam campagnes opstarten die aanbieden om bijlagen te downloaden, welke de payload van een infectie zullen bevatten. Open geen willekeurige berichten in je postvak in en probeer je apparaat vrij van onbekende bestanden te houden. Daarnaast kan het reageren op misleidende advertenties en het bezoeken van dubieuze sites ook leiden tot een infectie met malware. Als je veiliger wil surfen, raden we je aan legitieme domeinen te bezoeken.

De Lltp Ransomware snelkoppelingen

- Procedures die de LLTP ransomware opstart

- Hoe kan ik mijn bestanden herstellen? De LLTP ransomware vernietigde ze

- Distributie van de LLTP ransomware

- Automatische tools Malware verwijderen

- Hoe De LLTP ransomware verwijderen via het Systeemherstel?

- 1. Herstart je computer in Veilige Modus met Opdracht Prompt

- 2. Complete verwijdering van LLTP virus

- 3. Herstel door De LLTP ransomware aangetaste bestanden met “Shadow Volume Copies”

Automatische tools Malware verwijderen

(Win)

Opmerking: Spyhunter proef levert detectie van parasieten zoals De Lltp Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Opmerking: Combo Cleaner proef levert detectie van parasieten zoals De Lltp Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar,

Hoe De LLTP ransomware verwijderen via het Systeemherstel?

1. Herstart je computer in Veilige Modus met Opdracht Prompt

voor Windows 7 / Vista/ XP

- Start → Afsluiten → Herstarten → OK.

- Druk herhaaldelijk op de F8 toets tot het Geavanceerde Boot Opties venster verschijnt.

- Kies Veilige Modus met Opdracht Prompt.

voor Windows 8 / 10

- Druk op Aan/Uit op Windows aanmeldscherm. Druk dan op de Shift toets en hou hem ingedrukt en klik op Herstarten.

- Kies probleemoplossing → Geavanceerde Opties → Opstart instellingen en klik op herstarten.

- Terwijl het laadt, selecteer Veilige Modus met Opdracht Prompt inschakelen uit de lijst van Opstart Instellingen.

Systeembestanden en instellingen herstellen.

- Als de Opdracht Prompt modus laadt, geef je cd herstel in en druk op Enter.

- Geef dan rstrui.exe in en druk opnieuw op Enter.

- Klik op “Volgende” in het venster dat verscheen.

- Selecteer één van de Herstelpunten die beschikbaar zijn voor dat LLTP ransomware je systeem geïnfiltreerd heeft en klik dan op “Volgende”.

- Om het Systeemherstel te starten klik je op “Ja”.

2. Complete verwijdering van LLTP virus

Na het herstellen van je systeem, is het aangeraden om je computer te scannen met een anti-malware programma, zoals Spyhunter en verwijder alle kwaadaardige bestanden die gerelateerd zijn aan LLTP Locker ransomware.

3. Herstel door De LLTP ransomware aangetaste bestanden met “Shadow Volume Copies”

Als je de Systeemherstelfunctie niet gebruikt, kan shadow copy momentopnamen gebruiken. Deze bewaren kopieën van je bestanden op het tijdstip dat de systeemherstel momentopname aangemaakt werd. Meestal probeert LLTP ransomware om alle Shadow Volume Copies te verwijderen, dus het kan zijn dat deze methode niet op alle computers werkt.

Shadow Volume Copies zijn enkel beschikbaar voor Windows XP Service Pack 2, Windows Vista, Windows 7, en Windows 8. Er zijn twee manieren om je bestanden te herstellen via Shadow Volume Copy. JE kan dit doen via ‘native Windows Previous Versions’ of via Shadow Explorer.

a) Native Windows Previous VersionsRechtermuisklik op een gecodeerd bestand en selecteer Eigenschappen>Vorige versies tab. Nu zal je alle beschikbare kopieën van dat specifiek bestand en het tijdstip wanneer het opgeslagen werd in een Shadow Volume Copy. Kies de versie van het bestand dat je wil herstellen en klik op Copy als je het in dezelfde map als die van jou wil bewaren, of Herstellen als je het bestaande, gecodeerde bestand wilt. Als je eerst de inhoud van het bestand wilt zien, klik dan gewoon op openen.

Het is een gratis programma dat je online kan vinden. Je kan ofwel de volledige of de draagbare versie van Shadow Explorer downloaden. Open het programma. Selecteer in de linker bovenhoek de schijf waar het bestand waar je naar opzoek bent bewaard werd. Je zal alle mappen op die schijf te zien krijgen. Om een volledige map op te halen, rechtermusiklik er op en selecteer “Exporten”. Kies dan de locatie waar je het wilt bewaren.

Opmerking: In veel gevallen is het onmogelijk om de bestanden die aangetast werden door moderne ransomware te herstellen. Daarom raad ik aan om een degelijke cloud back-up software te gebruiken uit voorzorg. We raden je aan om Carbonite, BackBlaze, CrashPlan of Mozy Home eens te bekijken.