Het PEC 2017 crypto-virus werd geïdentificeerd als een van de slechtste ransomware varianten en eerst werd aangenomen dat het ontworpen was met een Delphi object-georiënteerde, visuele programmeer omgeving. Na wat analyse werd deze veronderstelling echter ontkracht. Beveiliging onderzoekers stellen dat deze variant minder gevaarlijk kan zijn dan infecties die gecodeerd werden door professionals. Men heeft al kunnen onderscheiden dat de ransomware een .doc document gebruikt als payload en het op het eerste zich onschadelijke bestand kwaadaardige macro’s verbergt. De uitgebuite kwetsbaarheid is gekend als CVE-2017-0199 en het refereert naar een fout in Microsoft Office en WordPad. Het nadelige document van het PEC 2017 virus wordt verondersteld hackers toe te laten willekeurige codes op te starten Evia_ferrara_analista_contabile_eu.rtf is het document die een “CURRICULUM VITAE” tekst toont, welke als je erop klikt het Windows Word uitvoeringsbestand opstart.

Analyse van de PEC 2017 ransomware

De payload van het PEC 2017 virus contacteert een host. Zijn IP-adres is 145.14.145.44 en het is toegewezen aan Nederland. Msofficed.000webhostapp.com is het gecontacteerde domein. Na het analyseren van de payload, werden verschillende verdachte aspecten gedetecteerd. De infectie versleuteld data met een AES-256 algoritme wat een veelgebruikte code is. PEC 2017 blijkt een Italiaanse ransomware te zijn, wat de reden kan zijn waarom het kwaadaardige uitvoeringsbestand informatie leest over ondersteunde talen.

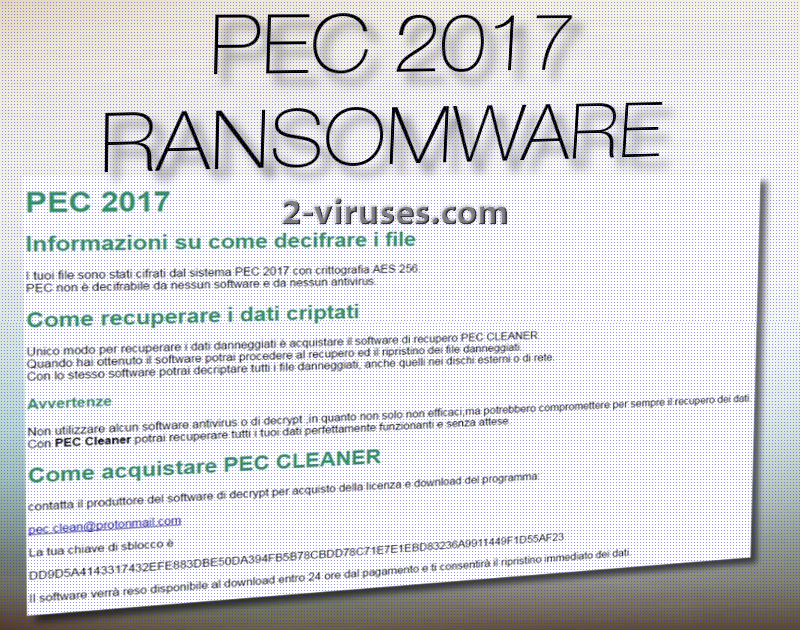

Een ander bestand gerelateerd aan de PEC 2017 ransomware is dit, dat dient als nota met instructies. AIUTO_COME_DECIFRARE_FILE.html opent in je browser en toont een tekst in het Italiaans. Pec.clean@protonmail com wordt weergegeven als het adres dat gebruikers kunnen contacteren als ze willen overleggen met de misdadigers om hen te melden dat ze willen onderhandelen. Tijdens deze conversatie, zullen de hackers waarschijnlijk het exacte bedrag meedelen aangezien dit niet vermeld wordt in het .html uitvoeringsbestand. De ransomware voegt de .pec extensie toe en vraagt de slachtoffers te gehoorzamen aan de regels van de hackers. We benadrukken echter het belang van geen geld over te maken aan hackers.

De Ransomware vereist wat medewerking van het slachtoffer om te starten met het versleutelen van bestanden. Je moet dit bestand openen en bewerken inschakelen, dit zal het uitvoeringsbestand activeren. Je mag nooit toepassingen starten of bestanden openen die er verdacht uitzien. Kwaadaardige macro’s in Word Documenten is de nieuwe trend om besturingssystemen te infecteren met ransomware. Uit de analyse van de payload, blijkt dat er ook een variant rondgaat die zich mogelijk richt op Mac apparaten. Iedere internetgebruiker dient dus voorzichtig te zijn.

Manieren om bestanden te beveiligen tegen de PEC 2017 ransomware

Aangaande het decoderen van bestanden die de .pec extensie toegevoegd kregen: er is geen positief nieuws. Er is nog geen gratis decodering tool. Er zijn echter andere opties die je kunnen helpen de data te herstellen. Bijvoorbeeld, je kan nagaan of de Shadow Volume Copies werden aangetast/verwijdert. Natuurlijk, als je de bestanden op andere locaties dan je harde schijf bewaard hebt, ben je een zeer gelukkige gebruiker. Alles wat je moet doen is de infectie verwijderen en je bestanden herstellen vanop de online/usb opslag waarop je bestanden staan.

Voor je dit doet, raden we je aan een volledige systeemscan uit te voeren met een anti-malware tool. Spyhunter, Malwarebytes en Hitman zullen geen problemen ondervinden met het detecteren van een kwaadaardige toepassing. Voor meer info over het decoderen/verwijderen, moet je de paragraaf hieronder lezen.

Hoe wordt de PEC 2017 ransomware verspreid?

Het PEC 2017 crypto-virus zal vermoedelijk verspreid worden via kwaadaardige spam mails. Berichten die gaan over bepaalde job opportuniteiten of gelijkaardige inhoud kunnen de bron voor deze infectie zijn aangezien de bijlage aangegeven kan zijn als een CV. We raden mensen aan om nooit mails van onbekende bronnen te openen. De mogelijkheid bestaat ook om geïnfecteerd te worden met ransomware vanop onbetrouwbare websites of kwaadaardige online advertenties.

De Pec 2017 Ransomware snelkoppelingen

- Analyse van de PEC 2017 ransomware

- Manieren om bestanden te beveiligen tegen de PEC 2017 ransomware

- Hoe wordt de PEC 2017 ransomware verspreid?

- Automatische tools Malware verwijderen

- Hoe De PEC 2017 ransomware verwijderen via het Systeemherstel?

- 1. Herstart je computer in Veilige Modus met Opdracht Prompt

- 2. Complete verwijdering van PEC 2017 virus

- 3. Herstel door PEC 2017 ransomware aangetaste bestanden met “Shadow Volume Copies”

Automatische tools Malware verwijderen

(Win)

Opmerking: Spyhunter proef levert detectie van parasieten zoals De Pec 2017 Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Opmerking: Combo Cleaner proef levert detectie van parasieten zoals De Pec 2017 Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar,

Hoe De PEC 2017 ransomware verwijderen via het Systeemherstel?

1. Herstart je computer in Veilige Modus met Opdracht Prompt

voor Windows 7 / Vista/ XP

- Start → Afsluiten → Herstarten → OK.

- Druk herhaaldelijk op de F8 toets tot het Geavanceerde Boot Opties venster verschijnt.

- Kies Veilige Modus met Opdracht Prompt.

voor Windows 8 / 10

- Druk op Aan/Uit op Windows aanmeldscherm. Druk dan op de Shift toets en hou hem ingedrukt en klik op Herstarten.

- Kies probleemoplossing → Geavanceerde Opties → Opstart instellingen en klik op herstarten.

- Terwijl het laadt, selecteer Veilige Modus met Opdracht Prompt inschakelen uit de lijst van Opstart Instellingen.

Systeembestanden en instellingen herstellen.

- Als de Opdracht Prompt modus laadt, geef je cd herstel in en druk op Enter.

- Geef dan rstrui.exe in en druk opnieuw op Enter.

- Klik op “Volgende” in het venster dat verscheen.

- Selecteer één van de Herstelpunten die beschikbaar zijn voor dat PEC 2017 ransomware je systeem geïnfiltreerd heeft en klik dan op “Volgende”.

- Om het Systeemherstel te starten klik je op “Ja”.

2. Complete verwijdering van PEC 2017 virus

Na het herstellen van je systeem, is het aangeraden om je computer te scannen met een anti-malware programma, zoals Spyhunter en verwijder alle kwaadaardige bestanden die gerelateerd zijn aan De PEC 2017 ransomware.

3. Herstel door PEC 2017 ransomware aangetaste bestanden met “Shadow Volume Copies”

Als je de Systeemherstelfunctie niet gebruikt, kan shadow copy momentopnamen gebruiken. Deze bewaren kopieën van je bestanden op het tijdstip dat de systeemherstel momentopname aangemaakt werd. Meestal probeert PEC 2017 virus om alle Shadow Volume Copies te verwijderen, dus het kan zijn dat deze methode niet op alle computers werkt.

Shadow Volume Copies zijn enkel beschikbaar voor Windows XP Service Pack 2, Windows Vista, Windows 7, en Windows 8. Er zijn twee manieren om je bestanden te herstellen via Shadow Volume Copy. JE kan dit doen via ‘native Windows Previous Versions’ of via Shadow Explorer.

a) Native Windows Previous VersionsRechtermuisklik op een gecodeerd bestand en selecteer Eigenschappen>Vorige versies tab. Nu zal je alle beschikbare kopieën van dat specifiek bestand en het tijdstip wanneer het opgeslagen werd in een Shadow Volume Copy. Kies de versie van het bestand dat je wil herstellen en klik op Copy als je het in dezelfde map als die van jou wil bewaren, of Herstellen als je het bestaande, gecodeerde bestand wilt. Als je eerst de inhoud van het bestand wilt zien, klik dan gewoon op openen.

Het is een gratis programma dat je online kan vinden. Je kan ofwel de volledige of de draagbare versie van Shadow Explorer downloaden. Open het programma. Selecteer in de linker bovenhoek de schijf waar het bestand waar je naar opzoek bent bewaard werd. Je zal alle mappen op die schijf te zien krijgen. Om een volledige map op te halen, rechtermusiklik er op en selecteer “Exporten”. Kies dan de locatie waar je het wilt bewaren.

Opmerking: In veel gevallen is het onmogelijk om de bestanden die aangetast werden door moderne ransomware te herstellen. Daarom raad ik aan om een degelijke cloud back-up software te gebruiken uit voorzorg. We raden je aan om Carbonite, BackBlaze, CrashPlan of Mozy Home eens te bekijken.