De TeamXRat (of Xpan, de eerdere versie noemt Xorist) ransomware is niet langer een bedreiging. De cyber beveiliging onderzoekers van Kaspersky Lab zijn erin geslaagd deze cyber bug te decoderen. Het werd gedetecteerd als Trojan-Ransom.Win32.Xpan.a en PDM:Trojan.Win32.Generic. Deze cryptomalware werd ontworpen door Braziliaanse hackers, die zichzelf TeamXRat of CorporacaoXRat (CorporationXRat in het Engels) noemen. Het TeamXRat ransomware virus is gericht op lokale bedrijven en ziekenhuizen alsook op individuele gebruikers. Het gebruikt het asymmetrische AES-256 codering algoritme in de CBC (Cipher Block Chaining) modus. Het voordien gebruikte TEA (Tiny Encryption Algorithm) werd verlaten.

Over de TeamXRat Ransomware

De recentste versie van de TeamXRat ransomware werd geschreven in C++ en gebruikt STL als een console toepassing, welke verwijdert wordt nadat de versleuteling geïmplementeerd werd. Het programma bevindt zich in het UPX uitvoeringsbestand. Het voegt de volgende registerwaarde toe – HKLM\SYSTEM\CONTROLSET001\CONTROL\NLS\LOCALE – om de standaard taal van het systeem te controleren. Men kan veronderstellen dat de programmacode ontworpen werd om eerst na te gaan of de standaardtaal Portugees is en dn te beslissen om de bewaarde data te versleutelen of niet. De TeamXRat encrypter verwijdert ook de Proxy instellingen in HKCU\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\INTERNET SETTINGS\ZONEMAP. Dit kan gedaan worden om de toegang tot bepaalde web servers te blokkeren of voor anonimiteit of beiden.

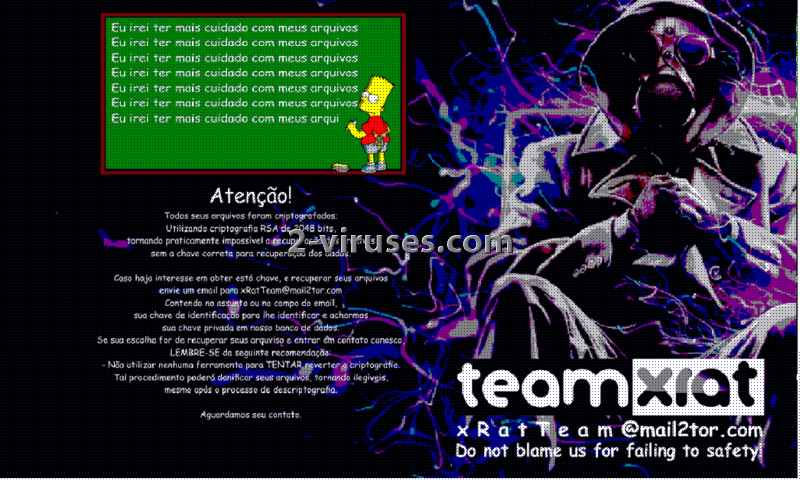

Er zal geen twijfel over bestaan of je computer geïnfecteerd werd met het TeamXRat file-encrypting virus of niet. Volgend op de installatie van deze cyber dreiging en het succesvol versleutelen van je data, zal je bureaublad achtergrond vervangen worden met de volgende afbeelding:

De doelwit bestanden zullen alle bestanden behalve .exe en .dll bestanden, alsook bepaalde zwarte lijst bestanden zijn. De bestandsnaam extensie die toegevoegd wordt aan deze bestanden is: ___xratteamLucked. Het Como descriptografar os seus arquivos.txt (Hoe je bestanden. txt decoderen in het Nederlands) bestand van de losgeldbrief, onthuld zo’n losgeldbrief in het Braziliaans Portugees als het geopend wordt msg.exe:

De contact e-mails die voorzien worden zijn [email protected], [email protected] of [email protected]. De [email protected] contact e-mail, uit de vorige versies is niet langer actief. De actieve e-mails worden verondersteld gebruikt te worden om de hackers te contacteren om 1 BTC (bitcoin) e betalen, wat overeenkomt met 604.76 USD, op het moment van schrijven. De openbare RSA-2048 sleutel, in MSBLOB formaat, moet verzonden worden om de betalingsinstructies te ontvangen. De misdadigers noemen het een dotatie die je moet doen voor hun goede daad zodat je in de toekomst meer zorg draagt voor de veiligheid van je machine.

Hoe infecteerde de TeamXRat Ransomware je computer?

De TeamXRat crypto malware wordt handmatig geïnstalleerd via een gehackt RDP (Remote Desktop Protocol) en, na het succesvol installeren en versleutelen, wordt het ook weer handmatig verwijdert van het systeem. Brute RDS aanvallen vinden eerder plaats op remote desktop servers die “beschermd” zijn met zwakke wachtwoorden en MS15-067 en MS15-030 kwetsbaarheden hebben in het RDP protocol. Als zo’n aanval plaatsvind, wordt de antivirus software van het systeem onmiddellijk uitgeschakeld en maakt de infectie gebruik van het momentum.

Hoe bestanden decoderen die versleuteld werden door de TeamXRat Ransomware?

Zoals we reeds vermelden aan het begin van de post, is het Kaspersky Anti-Ransom team er in geslaagd de code van het TeamXRat kwaadaardige programma te kraken. Contacteer de technici van Kaspersky via hun support pagina support.kaspersky.com. We kunne het niet garanderen, maar de decoder zal waarschijnlijk gratis zijn, aangezien deze beveiliging software ontwerper een geschiedenis heeft met het uitbrengen van gratis decodering tools voor ransomware dreigingen. Het decodering tool is niet openbaar beschikbaar om te verhinderen dat de ontwerpers van het TeamXRat virus de fouten in de broncode van hun programma zien en deze herstellen. Kopieer dus je geïnfecteerde bestanden en gebruik Spyhunter of Malwarebytes professionele antivirus software om de TeamXRat Trojaan van je pc te verwijderen. Als je bereid bent om deze uitgebreide taak zelf uit te voeren, volg dan de handmatige verwijderingsinstructies hieronder.

Teamxrat Ransomware snelkoppelingen

- Over de TeamXRat Ransomware

- Hoe infecteerde de TeamXRat Ransomware je computer?

- Hoe bestanden decoderen die versleuteld werden door de TeamXRat Ransomware?

- Automatische tools Malware verwijderen

- Hoe TeamXRat Ransomware verwijderen via het Systeemherstel?

- 1. Herstart je computer in Veilige Modus met Opdracht Prompt

- 2. Complete verwijdering van Xorist Ransomware

- 3. Herstel door Xpan Ransomware aangetaste bestanden met “Shadow Volume Copies”

Automatische tools Malware verwijderen

(Win)

Opmerking: Spyhunter proef levert detectie van parasieten zoals Teamxrat Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Opmerking: Combo Cleaner proef levert detectie van parasieten zoals Teamxrat Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar,

Hoe TeamXRat Ransomware verwijderen via het Systeemherstel?

1. Herstart je computer in Veilige Modus met Opdracht Prompt

voor Windows 7 / Vista/ XP

- Start → Afsluiten → Herstarten → OK.

- Druk herhaaldelijk op de F8 toets tot het Geavanceerde Boot Opties venster verschijnt.

- Kies Veilige Modus met Opdracht Prompt.

voor Windows 8 / 10

- Druk op Aan/Uit op Windows aanmeldscherm. Druk dan op de Shift toets en hou hem ingedrukt en klik op Herstarten.

- Kies probleemoplossing → Geavanceerde Opties → Opstart instellingen en klik op herstarten.

- Terwijl het laadt, selecteer Veilige Modus met Opdracht Prompt inschakelen uit de lijst van Opstart Instellingen.

Systeembestanden en instellingen herstellen.

- Als de Opdracht Prompt modus laadt, geef je cd herstel in en druk op Enter.

- Geef dan rstrui.exe in en druk opnieuw op Enter.

- Klik op “Volgende” in het venster dat verscheen.

- Selecteer één van de Herstelpunten die beschikbaar zijn voor dat Xpan Ransomware je systeem geïnfiltreerd heeft en klik dan op “Volgende”.

- Om het Systeemherstel te starten klik je op “Ja”.

2. Complete verwijdering van Xorist Ransomware

Na het herstellen van je systeem, is het aangeraden om je computer te scannen met een anti-malware programma, zoals Spyhunter en verwijder alle kwaadaardige bestanden die gerelateerd zijn aan TeamXRat Ransomware.

3. Herstel door Xpan Ransomware aangetaste bestanden met “Shadow Volume Copies”

Als je de Systeemherstelfunctie niet gebruikt, kan shadow copy momentopnamen gebruiken. Deze bewaren kopieën van je bestanden op het tijdstip dat de systeemherstel momentopname aangemaakt werd. Meestal probeert Xorist Ransomware om alle Shadow Volume Copies te verwijderen, dus het kan zijn dat deze methode niet op alle computers werkt.

Shadow Volume Copies zijn enkel beschikbaar voor Windows XP Service Pack 2, Windows Vista, Windows 7, en Windows 8. Er zijn twee manieren om je bestanden te herstellen via Shadow Volume Copy. JE kan dit doen via ‘native Windows Previous Versions’ of via Shadow Explorer.

a) Native Windows Previous VersionsRechtermuisklik op een gecodeerd bestand en selecteer Eigenschappen>Vorige versies tab. Nu zal je alle beschikbare kopieën van dat specifiek bestand en het tijdstip wanneer het opgeslagen werd in een Shadow Volume Copy. Kies de versie van het bestand dat je wil herstellen en klik op Copy als je het in dezelfde map als die van jou wil bewaren, of Herstellen als je het bestaande, gecodeerde bestand wilt. Als je eerst de inhoud van het bestand wilt zien, klik dan gewoon op openen.

Het is een gratis programma dat je online kan vinden. Je kan ofwel de volledige of de draagbare versie van Shadow Explorer downloaden. Open het programma. Selecteer in de linker bovenhoek de schijf waar het bestand waar je naar opzoek bent bewaard werd. Je zal alle mappen op die schijf te zien krijgen. Om een volledige map op te halen, rechtermusiklik er op en selecteer “Exporten”. Kies dan de locatie waar je het wilt bewaren.

Opmerking: In veel gevallen is het onmogelijk om de bestanden die aangetast werden door moderne ransomware te herstellen. Daarom raad ik aan om een degelijke cloud back-up software te gebruiken uit voorzorg. We raden je aan om Carbonite, BackBlaze, CrashPlan of Mozy Home eens te bekijken.