Herinner je jezelf de Locky ransomware? Wel, het lijkt erop dat deze infectie opnieuw tot leven gekomen in een licht gewijzigde vorm en een volledig andere naam – gelieve het Diablo6 ransomware virus welkom te heten. Dit virus gebruikt dezelfde versleuteling als de – RSA-2048 en/of AES-128. Dit is een vrij sterke versleuteling die je bestanden volledig kan vergrendelen – het kan later een echte strijd zijn om ze te decoderen.

Snel nadat het geïntroduceerd werd, werd Diablo6 vervangen of, met andere woorden, vergezeld door een nieuwe Locky versie: Lukitus crypto-virus (Locky ransomware’s two new variants Diablo6 and Lukitus get a boost from Necurs botnet. Ibtimes.co.uk). Beide varianten gebruiken kwaadaardige spam campagnes die JS bestanden verbergen. Daarnaast, worden hun malspams sterk ondersteund door Necurs botnet. Als kwaadaardige bijlagen op je systeem raken, zullen ze VBS Downloader scripts uitvoeren.

Ransomware is één van de gevaarlijkste soorten virussen – ze vallen gebruikers overall ter wereld aan, versleutelen de meeste bestanden op de computer en vragen dan een losgeld om de decoder te verkrijgen en de vergrendelde bestanden te herstellen. Het is steeds het beste om eens te luisteren naar de ervaringen van de gebruiker zelf. Gebruiker 1dunn00 beschreef zijn ervaringen met deze ransomware in een post op Reddit:

Hallo, ik denk dat ik een virus op men computer heb. Het wijzigde de bureaublad achtergrond en plaatste verschillende bestanden. Al mijn bestanden werden hernoemd zoals:

DB2B3823-2F3823932-3292.diablo6

en als ik een rechter muisklik doe en eigenschappen selecteer, zegt het DIABLO6 Bestand. Even terzijde ik speel her spelletje DIABLO niet … het lijkt op een virus. Als ik het readme bestand open, krijg ik een pagina met “Locky Decryptor” erop en deze is in het bruin. De pagina vraagt me om 0,5 BTC te betalen om mijn bestanden terug te krijgen. Help, aub..

Dit is een beschrijving van een Diablo6 ransomware aanval (1).

De processen van het Diablo6 virus

Vroeger werd de Locky ransomware beschouwd als één van de dodelijkste en meest verspreide ransomware virussen. Nu is het terug in een nieuwe vorm en zoals bevestigd door cyberbeveiliging expert Racco42 (2), komt het nu onder de naam van de Diablo6 ransomware en wordt vooral verspreid via spam mails. Als je geïnteresseerd bent kan je de bestanden van deze infectie bekijken op Pastebin (3).

Het is dus duidelijk dat deze infectie als een bijlage komt aan een mail uit de spam categorie. Alles wat je moet doen is die bijlage openen en de bestanden worden automatisch op je pc geplaatst, en kwaadaardige processen worden opgestart. Het Diablo6 virus zal eerst je computer scannen en de bestanden die gecodeerd kunnen worden detecteren. Het komt erop neer dat al de meest voorkomende bestand types in deze categorie vallen. De volledige lijst:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

Na het versleutelen, wordt de .diablo6 toegevoegd aan al de met een RSA-2048 of AES-128 code versleutelde bestanden. Vanaf dit moment, zal je niet meer in staat zijn op deze bestanden te openen. Onmiddellijk hierna zal je 3 nieuwe bestanden zien op je bureaublad – Diablo6.html, Diablo6_[4_digit_number].html en Diablo6.bmp . Ook je bureaubladachtergrond zal automatisch worden gewijzigd.

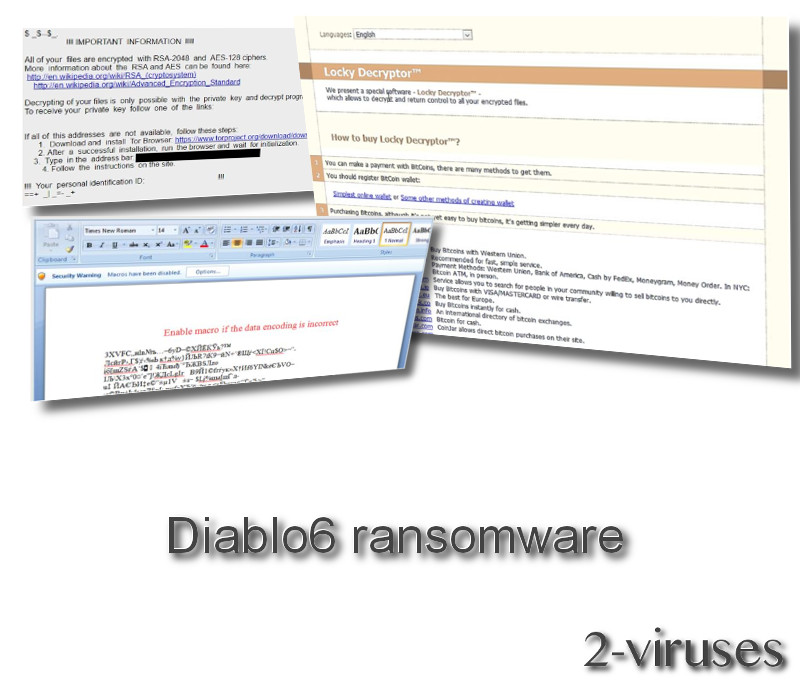

Dit is het originele bericht dat getoond wordt door de Diablo6 ransomware, ook wel gekend als de losgeldbrief:

BELANGRIJKE INFORMATIE !!!!

Al je bestanden werden versleuteld met RSA-2048 en AES-128 codes.

Meer informatie over RSA en AES kun je hier vinden:

hxxps://en.wikipedia.org/wiki/RSA_(cryptosystem)

hxxps://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Het decoderen van je bestanden is enkel mogelijk met de private sleutel en decoderingsprogramma, wat zich op onze geheime server bevindt.

Om je private sleutel te ontvangen volg je eentje van deze links:

Als alle adressen onbeschikbaar zijn, volg dan deze stappen:

- Download en installeer de Tor Browser: hxxps://www.torproject.org/download/download-easy.html

- Na het succesvol installeren, start je de browser en wacht op de initialisatie ervan.

- Typ in de adresbalk:

- Volg de richtlijnen op de site.

!!! Je persoonlijke identificatie ID:

Zoals je ziet, wordt je geïnformeerd dat de bestanden versleuteld werden en om dat je om het probleem op te lossen je de Locky Decryptor moet kopen. Op dit moment, kost hij een halve Bitcoin, wat overeenstemt met zestienhonderd dollar. Je kan het kopen op het diepe web, door de TOR-webbrowser te gebruiken en de links op de losgeldbrief te bezoeken.

Helaas bestaat er geen manier om je bestanden gratis te decoderen, en hetzelfde geld voor Diablo6. De enige hoop in deze situatie zijn of het gebruiken van Shadow Volume Copies of een systeem back-up. Het is steeds een goed idee om je real-time bescherming aan te schaffen, welke verhindert dat malware op je pc komt. We raden je aan om Reimage of een andere betrouwbare tool te gebruiken met real-time bescherming.

Diablo6 Ransomware snelkoppelingen

- De processen van het Diablo6 virus

- Automatische tools Malware verwijderen

- Hoe Diablo6 ransomware verwijderen via het Systeemherstel?

- 1. Herstart je computer in Veilige Modus met Opdracht Prompt

- 2. Complete verwijdering van Locky

- 3. Herstel door Diablo Virus aangetaste bestanden met “Shadow Volume Copies”

Automatische tools Malware verwijderen

(Win)

Opmerking: Spyhunter proef levert detectie van parasieten zoals Diablo6 Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Opmerking: Combo Cleaner proef levert detectie van parasieten zoals Diablo6 Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar,

Hoe Diablo6 ransomware verwijderen via het Systeemherstel?

1. Herstart je computer in Veilige Modus met Opdracht Prompt

voor Windows 7 / Vista/ XP

- Start → Afsluiten → Herstarten → OK.

- Druk herhaaldelijk op de F8 toets tot het Geavanceerde Boot Opties venster verschijnt.

- Kies Veilige Modus met Opdracht Prompt.

voor Windows 8 / 10

- Druk op Aan/Uit op Windows aanmeldscherm. Druk dan op de Shift toets en hou hem ingedrukt en klik op Herstarten.

- Kies probleemoplossing → Geavanceerde Opties → Opstart instellingen en klik op herstarten.

- Terwijl het laadt, selecteer Veilige Modus met Opdracht Prompt inschakelen uit de lijst van Opstart Instellingen.

Systeembestanden en instellingen herstellen.

- Als de Opdracht Prompt modus laadt, geef je cd herstel in en druk op Enter.

- Geef dan rstrui.exe in en druk opnieuw op Enter.

- Klik op “Volgende” in het venster dat verscheen.

- Selecteer één van de Herstelpunten die beschikbaar zijn voor dat Diablo Virus je systeem geïnfiltreerd heeft en klik dan op “Volgende”.

- Om het Systeemherstel te starten klik je op “Ja”.

2. Complete verwijdering van Locky

Na het herstellen van je systeem, is het aangeraden om je computer te scannen met een anti-malware programma, zoals Spyhunter en verwijder alle kwaadaardige bestanden die gerelateerd zijn aan Diablo6 ransomware.

3. Herstel door Diablo Virus aangetaste bestanden met “Shadow Volume Copies”

Als je de Systeemherstelfunctie niet gebruikt, kan shadow copy momentopnamen gebruiken. Deze bewaren kopieën van je bestanden op het tijdstip dat de systeemherstel momentopname aangemaakt werd. Meestal probeert Locky om alle Shadow Volume Copies te verwijderen, dus het kan zijn dat deze methode niet op alle computers werkt.

Shadow Volume Copies zijn enkel beschikbaar voor Windows XP Service Pack 2, Windows Vista, Windows 7, en Windows 8. Er zijn twee manieren om je bestanden te herstellen via Shadow Volume Copy. JE kan dit doen via ‘native Windows Previous Versions’ of via Shadow Explorer.

a) Native Windows Previous VersionsRechtermuisklik op een gecodeerd bestand en selecteer Eigenschappen>Vorige versies tab. Nu zal je alle beschikbare kopieën van dat specifiek bestand en het tijdstip wanneer het opgeslagen werd in een Shadow Volume Copy. Kies de versie van het bestand dat je wil herstellen en klik op Copy als je het in dezelfde map als die van jou wil bewaren, of Herstellen als je het bestaande, gecodeerde bestand wilt. Als je eerst de inhoud van het bestand wilt zien, klik dan gewoon op openen.

Het is een gratis programma dat je online kan vinden. Je kan ofwel de volledige of de draagbare versie van Shadow Explorer downloaden. Open het programma. Selecteer in de linker bovenhoek de schijf waar het bestand waar je naar opzoek bent bewaard werd. Je zal alle mappen op die schijf te zien krijgen. Om een volledige map op te halen, rechtermusiklik er op en selecteer “Exporten”. Kies dan de locatie waar je het wilt bewaren.

Opmerking: In veel gevallen is het onmogelijk om de bestanden die aangetast werden door moderne ransomware te herstellen. Daarom raad ik aan om een degelijke cloud back-up software te gebruiken uit voorzorg. We raden je aan om Carbonite, BackBlaze, CrashPlan of Mozy Home eens te bekijken.

Referenties: