Het Locky virus is nog maar eens een gevaarlijke ransomware die de persoonlijke bestanden van computergebruikers vergrendelt en hen vraagt om een losgeld te betalen als ze hun bestanden willen herstellen. De Locky Ransomware wijzigt de namen van de versleutelde bestanden in een unieke combinatie van 16 letters en cijfers en voegt er de .locky bestandsextensie aan toe. Volgens het programma heb je een decoderingscode nodig om de bestanden te ontgrendelen, deze kan je krijgen als je het losgeld betaald. Het programma gebruikt RSA-2048 (daarom wordt het soms het RSA-2048 virus genoemd) en AES-1024 algoritmen om de bestanden te versleutelen.

Locky Ransomware snelkoppelingen

- Voornaamste kenmerken van het Locky Virus

- Hoe Bestanden Herstellen die Vergrendeld werden door Locky

- Locky Virus Updates

- Andere Versies van Locky

- Hoe Het Locky Virus Voorkomen

- Automatische tools Malware verwijderen

- Hoe Locky Ransomware verwijderen via het Systeemherstel?

- 1. Herstart je computer in Veilige Modus met Opdracht Prompt

- 2. Complete verwijdering van Locky Ransomware

- 3. Herstel door Locky Ransomware aangetaste bestanden met “Shadow Volume Copies”

(Win)

Opmerking: Spyhunter proef levert detectie van parasieten zoals Locky Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Opmerking: Combo Cleaner proef levert detectie van parasieten zoals Locky Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar,

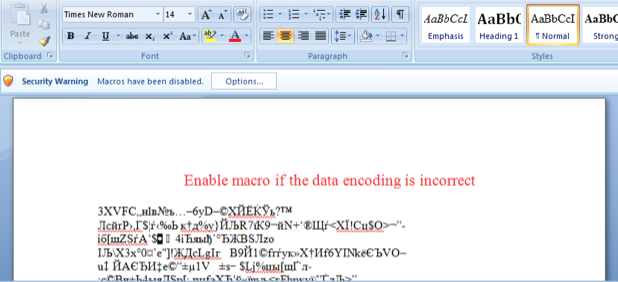

Hoewel er verschillende manieren kunnen zijn waarop deze infectie verdeeld wordt, is de populairste via geïnfecteerde e-mails. Eerst, zal je een e-mail ontvangen met een Word document in bijlage. Als je het document opent, is alles wat je te zien krijgt wat willekeurige tekens en de raad om “Macro in te schakelen als de data decodering niet correct is”. De hackers willen dat je Macros inschakelt, zodat de code die in het .doc document zit kan werken en je computer kan infecteren. Het zal automatisch het virus op je pc opslaan. Van zodra dit gedaan is, zal het opgeslagen bestanden dienen als een downloader om de benodigde onderdelen voor het succesvol voltooien van de infectie te verkrijgen. Uiteindelijk zullen je bestanden versleuteld worden door de .locky extensie ransomware.

De ergste eigenschap van Locky is waarschijnlijk dat het de weg vrijmaakte voor ransomware infecties. Aangezien het vrij ongezien, succesvol en gevaarlijk was, kregen we tal van andere ransomware virussen zoals GandCrab (3 versies van het virus), Cryptolocker of Petya.

Voornaamste kenmerken van het Locky Virus

Locky kan gemakkelijk één van de meest ernstige computervirussen van de afgelopen Jaren genoemd worden, omdat tal van hackers verschillende technieken gebruiken om het te verdelen en meer en meer gebruikers infecteren. Bijvoorbeeld, we hebben meldingen van situaties waar hackers meer dan 23 miljoen e-mails verstuurden met het Locky virus of hoe ze MHT bestanden gebruiken om de Fareit Trojaan en de Locky ransomware te verdelen.

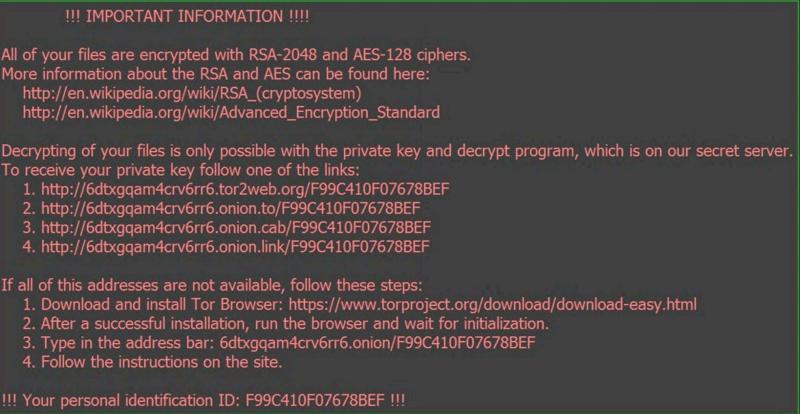

Als je bestanden vergrendeld werden door de Locky Ransomware, zal je bureaublad achtergrond vervangen worden met een bericht dat stelt dat je .5 BTC moet betalen om de decoderingscode te ontvangen. Trouwens, zoals vermeld door NakedSecurity, kan de prijs verhoogd worden tot 1 BTC, wat overeenkomt met ongeveer $500. Het programma creëert ook een tekstbestand met hetzelfde bericht. Je moet weten dat de Locky malware de schaduw kopieën van alle bestanden verwijdert, wat het nog ingewikkelder maakt om je bestanden te herstellen.

Originele tekst van een Locky losgeldbrief:

Locky ransomware

Al je bestanden werden versleuteld met RSA-2048 en AES-128 codes. Meer informatie over RSA en AES vind je hier: https://en.wikipedia.org/wiki/RSA (crypto system) https://en.wikipedia.org/wiki/Advanced_Encryption_standard Het decoderen van je bestanden is alleen mogelijk aan de hand van de volgende stappen Hoe decodering kopen? 1. Je kan betalen met BitCoins, er zijn veel manieren om deze te verkrijgen. 2. Je moet een BitCoin wallet registreren (simpelste online wallet OF wat andere manieren om een wallet te creëren) 3. Koop BitCoins – Hoewel het nog niet gemakkelijk is om bitcoins te kopen, wordt het dat wel met de dag.

Hoe Bestanden Herstellen die Vergrendeld werden door Locky

Als je beschikt over een back-up van de versleutelde bestanden, heb je de oplossing voor dit probleem. Je kan gewoon je bestanden herstellen vanop deze back-up. Als je erg een hebt, ben je helaas waarschijnlijk alles kwijt wat vergrendeld werd door het Locky virus. Er kan niet gegarandeerd worden dat je na betaling ook effectief een code krijgt die werkt. Als je betaald, kan het zijn dat je gewoon geld weggeeft aan cybercriminelen.

Open geen bijlagen van onbekende afzenders of je kan geïnfecteerd worden met de Locky Ransomware. Ik raad je aan om een back-up te maken van al je belangrijke bestanden door gebruik te maken van een cloud service. Het loont de moeite te vermelden dat het Locky virus moeilijke en agressieve distributiemethodes gebruikt, zoals beschreven in de Blog van Symantec.

Er zijn, in feite, 2 versies van de ransomware die de .locky extensie gebruiken: het normale Locky virus en AutoLocky. De bestanden die versleuteld worden door deze laatste ransomware kunnen gedecodeerd worden met Emsisoft’s AutoLocky Decryptor. Als je bestanden versleuteld werden door de normale Locku, is de beste keuze ze te herstellen vanop back-up of te proberen om verwijderde bestanden te herstellen met Data Recovery software zoals Data Recovery PRO.

We raden je ook aan om je de best mogelijke antivirus bescherming aan te schaffen en één van de volgende anti-malware toepassingen te installeren: Spyhunter of StopZilla.

Locky Virus Updates

Er is een na-aper van het Locky Virus die een veel simpeler coderingsschema gebruikt. De gecorrumpeerde bestanden kunnen hersteld worden met Emsisoft’s AutoLocky Decryptor. Je kan dit altijd eens proberen als je bestanden de .locky extensie hebben en andere recovery methodes faalden.

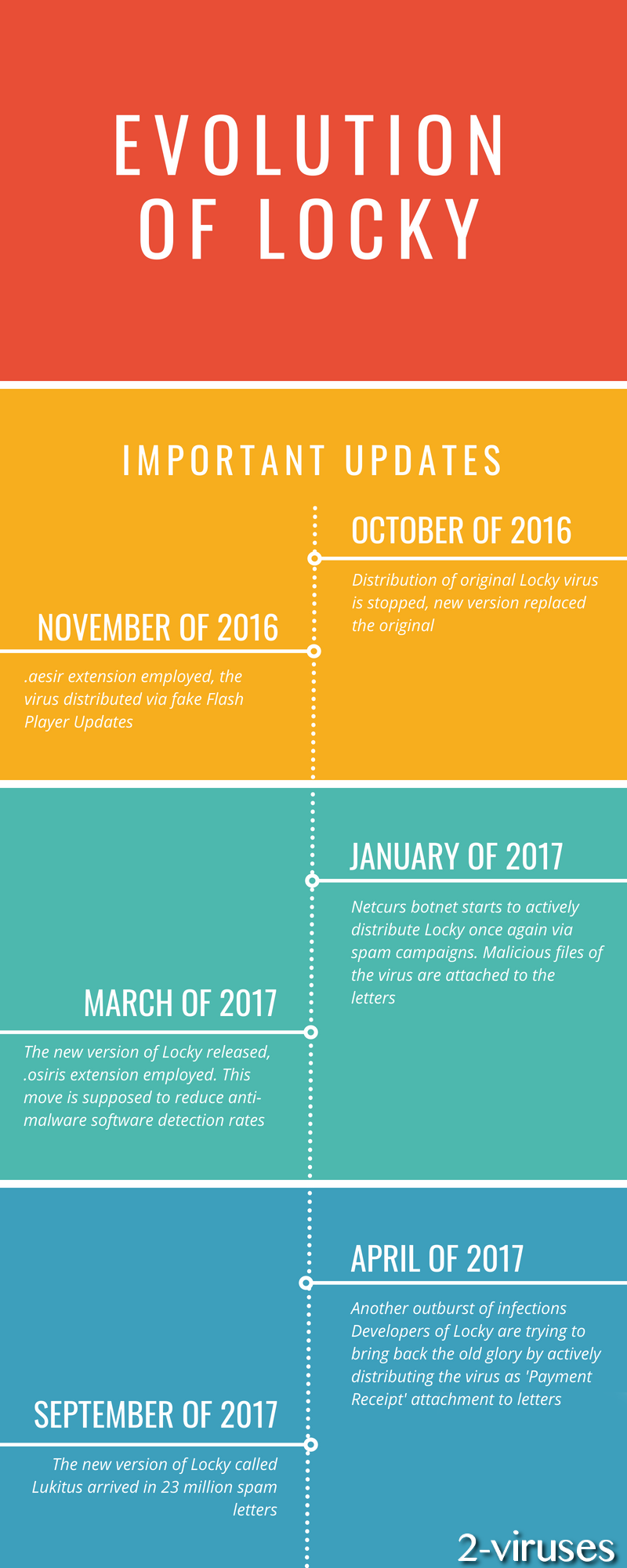

Update van oktober 2016: Het Locky virus mag dan wel een angstaanjagende en ver verspreide infectie geweest zijn, nu kunnen gebruikers enkel nog sporadisch ermee geïnfecteerd worden omdat deze variant niet langer actief verspreid wordt. Nieuw uitgebrachte ransomware vervangt deze oudere variant en ze zijn net zo angstaanjagend als deze.

Update 17 november 2016: De Locky ransomware werd recentelijk verdeeld via nep Flash Player updates.

Update van 21 november 2016: De Locky crypto malware gebruikt nu de .aesir extensie om de versleutelde bestanden te markeren.

Update van 5 december 2016. Nu wordt er aan de bestanden die versleuteld werden door de Locky crypto-locker, de .osiris extensie toegevoegd. De extensie is gerelateerd aan spam e-mailbijlagen, welke Excel bestanden zijn en een macro bevatten, welke ingeschakeld moet worden. De bestanden hebben als naam Invoice_INV[random-numbers].xls. De losgeldbrieven die achtergelaten worden door deze nieuwe variant hebben als naam DesktopOSIRIS.bmp en DesktopOSIRIS.htm.

Update van 20 januari 2017. Nadat het een tijdje windstil was, is het Locky virus terug. Er werd gemerkt dat de verdeler ervan, de Netcurs botnet, spam-campagnes opstartte. Ze zijn niet gigantisch maar ze zijn actief. Hackers kiezen ervoor om .zip en .rar bestanden toe te voegen aan de kwaadaardige spam mails als bijlage. Beveiligingsonderzoekers denken dat dit wel eens het begin zou kunnen zijn van een grotere spam-campagne.

Update van 23 januari 2017. Hoewel beveiligingsonderzoekers wat activiteit van het Locky virus waarnamen, is het aantal aanvallen ervan beduidend vermindert.

Update van 3 maart 2017. Er werd een nieuwe versie van het Locky virus gedetecteerd en het werd digital ondertekend om de kans op detectie door allerlei anti-malware te verminderen. Deze versie gebruikt ook de .osiris extensie.

Update van 27 maart 2017. Locky lijkt het niet zo goed te doen. De activiteit van Locky lijkt in 2017 op een lag pitje te staan. Momenteel werden er andere, meer hardnekkige en opdringerigere ransomware gedetecteerd, terwijl het erop lijkt alsof Locky zijn plaats in de spotlights afstaat.

Update van 24 april 2017. Nadat het bijna afgedaan werd als niet langer actief, komt Locky terug met een knal. Het heeft een oude strategie aangenomen voor de verdeling. Hackers verspreiden de payload van Locky via e-mails. Het onderwerp van deze lijkt iets te zijn zoals ‘Betalingsontvangst’. Meestal bevatten deze pdf-bestanden als bijlage. Daarnaast werd ook Recurs bonnet geselecteerd om Locky te verdelen.

Update van 26 juni 2017. Het Locky crypto-virus probeert om zijn vergane glorie te herwinnen maar het ging niet zoals gepland. De beheerders van de Locky ransomware besloten om het internet snel te overmeesteren en kwaadaardige payloads werden op een agressieve manier aan willekeurig mensen bezorgd. De ontwerpers vergaten echter dat de nieuwere versies van het Windows besturingssysteem ontworpen werden om meer bestand te zijn tegen zulke virussen. Met als gevolg dat de infectie beperkt was tot het versleutelen van bestanden die gevonden worden op Windows XP of Vista apparaten.

Update van 1 september 2017. Er werd gemerkt dat de nieuwste variant van Locky verdeeld wordt via een enorm spam-campagne. Het Lukitus crypto-virus kwam in 23 miljoen misleidende e-mails, verstuurd op 28 augustus.

Update van 18 september 2017. Vandaag werd er een nieuwe extensie van de Locky ransomware ontdekt, genaamd .ykcol. Sommige gebruikers die geïnfecteerd werden met het virus met deze extensie kunnen denken dat het een Ykcol virus is, omwille van de foute informatie die op sommige websites werd geplaatst. Het is echter het oude vertrouwde Locky virus, alleen met een andere extensie.

Andere Versies van Locky

Het success en de relatief hoge infectie ratio van het locky virus, inspireerde andere cybercriminelen om ransomware virussen te creëren. Ze namen zelfs niet de moeite om een nieuwe naam te bedenken die veel zou verschillen van locky of om wat technologische vernieuwingen aan te brengen, daarom lijken ze ook allemaal heel erg op elkaar. Ook gebruiken de meeste onder hen dezelfde .locky extensie, dus kunnen dezelfde methodes gebruikt worden om de bestanden te decoderen.

|

Naam |

Unieke eigenschappen |

Extensie |

|

Komt uit Duitsland |

.locky |

|

|

Bestanden vernietigd na 72 uur |

.armadilo1 |

|

|

Eist $500 in Bitcoins |

.locky |

|

|

Vaste prijs van 0,4 BTC |

.locky |

|

|

Losgeldbrief in het Spaans, losgeld bedraagt slechts $10 |

.locky |

|

|

Vaste prijs van 0,25 BTC |

.asasin |

|

|

Genereert ingewikkelde extensie met hexadecimale tekens |

.lukitus |

|

|

Gebruikt een codering van Militaire standaard, verwijdert bestanden na 48 uur |

.kk |

|

|

Gebruikt dezelfde codering als Locky |

.diablo6 |

|

|

Vaste prijs van 0,5 BTC |

.odin |

Hoe Het Locky Virus Voorkomen

Zoals we reeds vermeld hebben is SpyHunter of Reimage een geweldige tool die efficiënt infecties van de Locky familie kan uitschakelen. Er zijn echter ook wat coole alternatieven, zoals Plumbytes Anti-Malware. Het heeft een real-time bescherming, dus is het in staat het virus onmiddellijk te stoppen. Een zelfs nog betere tool met een engine die toegewijd is aan het bestrijden van ransomware infecties is – IObit Malware Fighter. Zelfs al vind ransomware een manier om op je computer te raken, zal deze software niet toestaan dat het je bestanden versleuteld.

Automatische tools Malware verwijderen

(Win)

Opmerking: Spyhunter proef levert detectie van parasieten zoals Locky Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Opmerking: Combo Cleaner proef levert detectie van parasieten zoals Locky Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar,

Hoe Locky Ransomware verwijderen via het Systeemherstel?

1. Herstart je computer in Veilige Modus met Opdracht Prompt

voor Windows 7 / Vista/ XP

- Start → Afsluiten → Herstarten → OK.

- Druk herhaaldelijk op de F8 toets tot het Geavanceerde Boot Opties venster verschijnt.

- Kies Veilige Modus met Opdracht Prompt.

voor Windows 8 / 10

- Druk op Aan/Uit op Windows aanmeldscherm. Druk dan op de Shift toets en hou hem ingedrukt en klik op Herstarten.

- Kies probleemoplossing → Geavanceerde Opties → Opstart instellingen en klik op herstarten.

- Terwijl het laadt, selecteer Veilige Modus met Opdracht Prompt inschakelen uit de lijst van Opstart Instellingen.

Systeembestanden en instellingen herstellen.

- Als de Opdracht Prompt modus laadt, geef je cd herstel in en druk op Enter.

- Geef dan rstrui.exe in en druk opnieuw op Enter.

- Klik op “Volgende” in het venster dat verscheen.

- Selecteer één van de Herstelpunten die beschikbaar zijn voor dat Locky Ransomware je systeem geïnfiltreerd heeft en klik dan op “Volgende”.

- Om het Systeemherstel te starten klik je op “Ja”.

2. Complete verwijdering van Locky Ransomware

Na het herstellen van je systeem, is het aangeraden om je computer te scannen met een anti-malware programma, zoals Spyhunter en verwijder alle kwaadaardige bestanden die gerelateerd zijn aan Locky Ransomware.

3. Herstel door Locky Ransomware aangetaste bestanden met “Shadow Volume Copies”

Als je de Systeemherstelfunctie niet gebruikt, kan shadow copy momentopnamen gebruiken. Deze bewaren kopieën van je bestanden op het tijdstip dat de systeemherstel momentopname aangemaakt werd. Meestal probeert Locky Ransomware om alle Shadow Volume Copies te verwijderen, dus het kan zijn dat deze methode niet op alle computers werkt.

Shadow Volume Copies zijn enkel beschikbaar voor Windows XP Service Pack 2, Windows Vista, Windows 7, en Windows 8. Er zijn twee manieren om je bestanden te herstellen via Shadow Volume Copy. JE kan dit doen via ‘native Windows Previous Versions’ of via Shadow Explorer.

a) Native Windows Previous VersionsRechtermuisklik op een gecodeerd bestand en selecteer Eigenschappen>Vorige versies tab. Nu zal je alle beschikbare kopieën van dat specifiek bestand en het tijdstip wanneer het opgeslagen werd in een Shadow Volume Copy. Kies de versie van het bestand dat je wil herstellen en klik op Copy als je het in dezelfde map als die van jou wil bewaren, of Herstellen als je het bestaande, gecodeerde bestand wilt. Als je eerst de inhoud van het bestand wilt zien, klik dan gewoon op openen.

Het is een gratis programma dat je online kan vinden. Je kan ofwel de volledige of de draagbare versie van Shadow Explorer downloaden. Open het programma. Selecteer in de linker bovenhoek de schijf waar het bestand waar je naar opzoek bent bewaard werd. Je zal alle mappen op die schijf te zien krijgen. Om een volledige map op te halen, rechtermusiklik er op en selecteer “Exporten”. Kies dan de locatie waar je het wilt bewaren.

Opmerking: In veel gevallen is het onmogelijk om de bestanden die aangetast werden door moderne ransomware te herstellen. Daarom raad ik aan om een degelijke cloud back-up software te gebruiken uit voorzorg. We raden je aan om Carbonite, BackBlaze, CrashPlan of Mozy Home eens te bekijken.