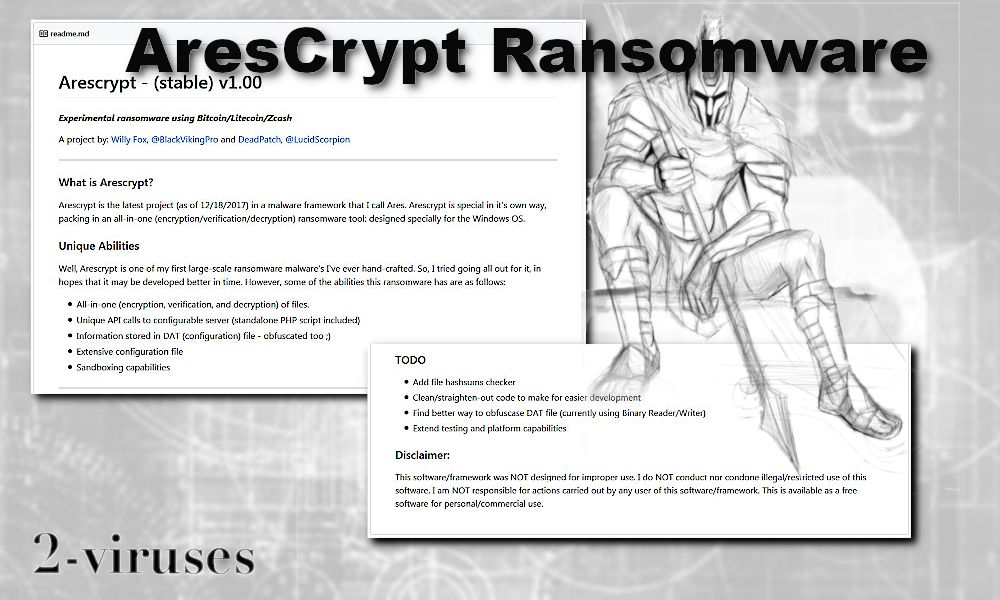

De Arescrypt ransomware, welke ontwikkeld en openlijk gedeeld werd op Github in december 2017 door @Blackvikingpro en @LucidScorpion, heft momenteel de aandacht getrokken van Hidden Tear Project.

Arescrypt Ransomware snelkoppelingen

- Hoe werkt het Arescrypt virus

- Hoe kan de Arescrypt ransomware zich verspreiden

- Hoe de Arescrypt ransomware infectie van je pc verwijderen

- Automatische tools Malware verwijderen

- Hoe kan je het Arescrypt virus gratis verwijderen

- Hoe Arescrypt ransomware verwijderen via het Systeemherstel?

- 1. Herstart je computer in Veilige Modus met Opdracht Prompt

- 2. Complete verwijdering van Arescrypt ransomware

- 3. Herstel door Arescrypt ransomware aangetaste bestanden met “Shadow Volume Copies”

(Win)

Opmerking: Spyhunter proef levert detectie van parasieten zoals Arescrypt ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Opmerking: Combo Cleaner proef levert detectie van parasieten zoals Arescrypt ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar,

De ontwerpers van deze open source ransomware, waarvan de naam staat voor Arsenal of Reaping Exploitational Suffering (ARES), beweren het enkel te delen voor educatieve doeleinden, vanwege de verschillende werkingstechnieken, dit maakt cyberbeveiliging specialisten echter niet blij, eerder verontrust, omdat we allemaal weten dat het Arescrypt virus vooral aangepast en gebruikt zal worden door misdadigers en niet door studenten, wat voor nog meer geïnfecteerde machines, versleutelde bestanden en misnoegde computergebruikers zal zorgen.

Omdat Arescrypt een nieuwe ransomware is en eigenlijk nog niet gebruikt werd om iemand te infecteren, blijven sommige feiten nog onduidelijk. Daarnaast, kan het virus sjabloon aangepast worden door hackers, zoveel ze maar willen, gaande van de naam, extensie tot het losgeld. Zorg er dus voor dat je van alles op de hoogte bent voordat Arescrypt ver verspreid wordt zodat je voorbereid bent om het te vermijden of om deze beruchte nieuwe ransomware uit te schakelen.

Hoe werkt het Arescrypt virus

Het Arescrypt virus, net zoals andere ransomware, compromitteert computers ongemerkt en vergrendeld de belangrijke bestanden, het belooft deze te ontgrendelen als je een bepaald bedrag betaald – losgeld. Goede voorbeelden zijn de bekende WannaCry, NotPetya, RandomLocker enz. Arescrypt verschilt echter een beetje van de andere ransomware.

In tegenstelling tot de rest, heeft Arescrypt de ‘alles-in-één’ functie wat de parasite toelaat de bestanden te versleutelen, te controleren dat het losgeld betaald werd en de bestanden te decoderen nadat het slachtoffer betaalde. Andere losgeld vragende dreigingen plaatsen een tekstbestand, dat de gecompromitteerde gebruikers voorziet met een e-mail en crypto wallet waarnaar ze het geld moeten sturen, dit is echter onbetrouwbaar en de meeste slachtoffers betalen niet omdat ze niet zeker zijn dat de misdadigers ook echt een decoder zullen sturen. In dit geval, gaan de ontwerpers van Arescrypt ervanuit dat het innen van het losgeld succesvoller en vlotter zal verlopen omdat de bestanden onmiddellijk na betaling ontgrendel zullen worden.

De unieke bijkomende Arescrypt crypto-afpersing kwaliteiten omvatten:

Unieke API oproepen aan een configureerbare server (standalone PHP-script inclusief)

Informatie opgeslagen in een DAT (configuratie) bestand – ook versluierd

Uitgebreid configuratie bestand

Sandboxing mogelijkheden

Arescrypt werd ontworpen om Windows besturingssystemen te compromitteren en aanvaard enkel betalingen in Bitcoin, Litecoin, en Zcash. De extensie van de vergrendelde bestanden en de hoogte van het losgeld zullen afhangen van hoe hackers het aanpassen.

Deze kwaliteiten maken dit virus speciaal en verschillend, sommige eigenschappen moeten echter nog verbeterd worden, daarom hebben de ontwerpers het op Github geplaatst. Helaas, zijn malware professionals bevreesd dat dit zal veranderen Hidden Tear project wat toelaat dat iedereen deze ransomware kan aanpassen en nog meer dreigingen kan verspreiden in de virtuele wereld, terwijl er al zo veel zijn.

Hoe kan de Arescrypt ransomware zich verspreiden

Aangezien het virus momenteel nog niet verdeeld wordt en het enkel op Github geplaatst werd kan het welke ransomware distributiemethode dan ook gebruiken. Hoogst waarschijnlijk – Malspam. Doelwitten zullen een sociaal opgemaakte e-mail ontvangen die probeert hen te overtuigen de bijlage te openen, deze is geïnfecteerd met de Arescrypt ransomware. Een enkele klik zal voldoende zijn om het virus op te starten.

Desalniettemin kan je Arescrypt of andere ransomware ook op vele andere manieren krijgen zoals P2P netwerken, rootkits, malvertising advertenties, geïnfecteerde openbare netwerken, verwijderbare media, torrents, freeware bundels, gecompromitteerde websites.

Ondertussen geloven de meeste dat een dure antivirus hen volledig zal beschermen tegen elke virtuele parasite, ze hebben echter niet volledig gelijk. Het is namelijk zo dat virussen steeds listiger worden en ze makkelijk de bescherming kunnen overkomen en je systeem binnendringen. Een antivirus helpt tegen kleinere infecties, maar als het aankomt op de Arescrypt ransomware, zal deze moeiteloos passeren. Dit is waarom je echt een kijkje moet nemen bij Hoe een ransomware infectie voorkomen en Welke websites hebben de meeste kans om je te infecteren.

Hoe de Arescrypt ransomware infectie van je pc verwijderen

Terwijl antivirussen niet de beste manier zijn om je pc te beschermen tegen malware, zijn anti-spyware tools een onvervangbare methode voor het verwijderen van Arescrypt en andere parasieten eens ze op je systeem zitten. De beste tools tot nu toe zijn Spyhunter en Reimage. Spyhunter heeft echt gesofisticeerde spyware detectie/verwijdering vaardigheden, en Reimage kan naast het jagen op malware ook je systeem optimaliseren en fouten herstellen als dreigingen het besturingssysteem aantasten.

Automatische tools Malware verwijderen

(Win)

Opmerking: Spyhunter proef levert detectie van parasieten zoals Arescrypt Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Opmerking: Combo Cleaner proef levert detectie van parasieten zoals Arescrypt Ransomware en helpt bijde verwijdering ervan gratis. beperkte proefversie beschikbaar,

Soms moet je weten hoe je de Arescrypt gebaseerde ransomware kunt verwijderen voordat je een malware verwijdering software gebruikt omdat het virus je surfen/downloaden functies verstoort. Hiervoor hebben we een gedetailleerde gids opgesteld over hoe de Arescrypt ransomware te verwijderen uit Windows OS. Momenteel is er nog geen decoder voor de Arescrypt ransomware familie, maar hou een oogje in het zeil op Decoder lijst for updates.

Hoe kan je het Arescrypt virus gratis verwijderen

Hoe Arescrypt ransomware verwijderen via het Systeemherstel?

1. Herstart je computer in Veilige Modus met Opdracht Prompt

voor Windows 7 / Vista/ XP

- Start → Afsluiten → Herstarten → OK.

- Druk herhaaldelijk op de F8 toets tot het Geavanceerde Boot Opties venster verschijnt.

- Kies Veilige Modus met Opdracht Prompt.

voor Windows 8 / 10

- Druk op Aan/Uit op Windows aanmeldscherm. Druk dan op de Shift toets en hou hem ingedrukt en klik op Herstarten.

- Kies probleemoplossing → Geavanceerde Opties → Opstart instellingen en klik op herstarten.

- Terwijl het laadt, selecteer Veilige Modus met Opdracht Prompt inschakelen uit de lijst van Opstart Instellingen.

Systeembestanden en instellingen herstellen.

- Als de Opdracht Prompt modus laadt, geef je cd herstel in en druk op Enter.

- Geef dan rstrui.exe in en druk opnieuw op Enter.

- Klik op “Volgende” in het venster dat verscheen.

- Selecteer één van de Herstelpunten die beschikbaar zijn voor dat Arescrypt ransomware je systeem geïnfiltreerd heeft en klik dan op “Volgende”.

- Om het Systeemherstel te starten klik je op “Ja”.

2. Complete verwijdering van Arescrypt ransomware

Na het herstellen van je systeem, is het aangeraden om je computer te scannen met een anti-malware programma, zoals Spyhunter en verwijder alle kwaadaardige bestanden die gerelateerd zijn aan Arescrypt ransomware.

3. Herstel door Arescrypt ransomware aangetaste bestanden met “Shadow Volume Copies”

Als je de Systeemherstelfunctie niet gebruikt, kan shadow copy momentopnamen gebruiken. Deze bewaren kopieën van je bestanden op het tijdstip dat de systeemherstel momentopname aangemaakt werd. Meestal probeert Arescrypt ransomware om alle Shadow Volume Copies te verwijderen, dus het kan zijn dat deze methode niet op alle computers werkt.

Shadow Volume Copies zijn enkel beschikbaar voor Windows XP Service Pack 2, Windows Vista, Windows 7, en Windows 8. Er zijn twee manieren om je bestanden te herstellen via Shadow Volume Copy. JE kan dit doen via ‘native Windows Previous Versions’ of via Shadow Explorer.

a) Native Windows Previous VersionsRechtermuisklik op een gecodeerd bestand en selecteer Eigenschappen>Vorige versies tab. Nu zal je alle beschikbare kopieën van dat specifiek bestand en het tijdstip wanneer het opgeslagen werd in een Shadow Volume Copy. Kies de versie van het bestand dat je wil herstellen en klik op Copy als je het in dezelfde map als die van jou wil bewaren, of Herstellen als je het bestaande, gecodeerde bestand wilt. Als je eerst de inhoud van het bestand wilt zien, klik dan gewoon op openen.

Het is een gratis programma dat je online kan vinden. Je kan ofwel de volledige of de draagbare versie van Shadow Explorer downloaden. Open het programma. Selecteer in de linker bovenhoek de schijf waar het bestand waar je naar opzoek bent bewaard werd. Je zal alle mappen op die schijf te zien krijgen. Om een volledige map op te halen, rechtermusiklik er op en selecteer “Exporten”. Kies dan de locatie waar je het wilt bewaren.

Opmerking: In veel gevallen is het onmogelijk om de bestanden die aangetast werden door moderne ransomware te herstellen. Daarom raad ik aan om een degelijke cloud back-up software te gebruiken uit voorzorg. We raden je aan om Carbonite, BackBlaze, CrashPlan of Mozy Home eens te bekijken.